Các chiêu trò lừa đảo phổ biến (phần 2)

Trong bối cảnh thời đại công nghệ thông tin phát triển, không chỉ các tài sản hữu hình như tiền vàng hay trang sức, dữ liệu cũng chính là một tài sản quý giá mà người xấu hay nhắm tới. Để bảo vệ dữ liệu, cá nhân và doanh nghiệp đã chuẩn bị rất nhiều biện pháp bảo mật để phòng tránh các vụ tấn công bởi hacker. Tuy nhiên, nghịch lý là hệ thống có thể càng ngày càng an toàn trước các đòn tấn công kỹ thuật, nhưng vẫn còn tồn tại một mắt xích yếu mà chúng ta không thể kiểm soát được: yếu tố con người. Thay vì tập trung nguồn lực vào kỹ thuật, một bộ phận hacker lại sử dụng một chiêu trò mới là “social engineering”, hay còn gọi là tấn công phi kỹ thuật để khai thác yếu tố con người này. Cuộc tấn công vào chuỗi cung ứng npm (npm supply chain attack) xảy ra gần đây cũng là một hậu quả tiêu biểu của hình thức lừa đảo phi kỹ thuật, khi kẻ xấu đã dùng email tấn công giả mạo (phishing) để đánh cắp thông tin của một maintainer, từ đó chèn mã độc vào các gói (package) phổ biến và lan rộng tới hàng loạt dự án khác.

Vậy social engineering thực chất là gì, nó thường được triển khai dưới những hình thức nào, và quan trọng hơn hết: chúng ta có thể làm gì để tự bảo vệ mình trước loại tấn công này?

Social engineering là gì?

Social engineering là chiêu trò tấn công không sử dụng kỹ thuật mà dựa vào thao túng và lợi dụng tâm lý con người, khiến nạn nhân vô tình tiết lộ thông tin mật hoặc thực hiện những hành động gây rò rỉ dữ liệu. Social engineering nhắm vào sự sợ hãi, tò mò, lòng tham, lòng tin, lòng thương cảm của nạn nhân, là những cảm xúc tự nhiên mà chúng ta ai cũng có. Những cuộc tấn công thường được thiết kế mang tính cấp bách để người bị hại hành động ngay, không có thời gian để suy nghĩ thấu đáo hay hỏi ý kiến người khác. Chính nhờ những đặc điểm này, social engineering đã trở thành một trong những phương thức tấn công phổ biến và nguy hiểm nhất hiện nay.

Các loại hình social engineering phổ biến

Phishing (tấn công giả mạo)

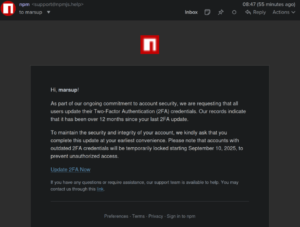

Phishing là hình thức social engineering phổ biến nhất: kẻ tấn công giả mạo tổ chức hay cá nhân đáng tin cậy để dụ nạn nhân tiết lộ thông tin nhạy cảm hoặc nhấp vào liên kết độc hại. Phishing có thể nằm dưới dạng email, tin nhắn, tin nhắn trực tiếp trên các ứng dụng mạng xã hội, vv. Trong phishing, lòng tin vào thẩm quyền thường bị lợi dụng triệt để.

Trong cuộc tấn công vào chuỗi cung ứng npm, một maintainer lâu năm của npm đã nhận được một email giả danh support nhìn rất giống với email chính thức từ npm, điều duy nhất khác là ở tên domain – npmjs.help thay vì npmjs.com. Maintainer này đã cung cấp tên đăng nhập, mật khẩu cũng như mã xác thực hai lớp (2FA code) vào trang giả mạo, và những kẻ tấn công đã lợi dụng để thao tác truy cập cũng như chiếm lấy tài khoản để phát hành các phiên bản package có chứa mã độc. Cuộc tấn công này không chỉ cho chúng ta thấy sự phụ thuộc của hệ sinh thái phần nguồn mở (open-source resources) toàn cầu, mà còn chứng minh rằng ai cũng có thể bị phishing, kể cả những người am hiểu về công nghệ.

Baiting (dùng mồi nhử)

Baiting là hình thức lừa đảo mà kẻ tấn công sử dụng một “miếng mồi” hấp dẫn, dụ dỗ nạn nhân tự nguyện thực hiện các hành động mà chúng mong muốn. Đặc điểm của baiting là đánh vào lòng tham hoặc trí tò mò sẵn có của mỗi chúng ta.

Một ví dụ nổi tiếng của baiting là vụ Stuxnet (2010). Khi đó, tình báo Israel đã cài mã độc vào USB và “vô tình” để nó xuất hiện gần khu vực nhà máy hạt nhân của Iran. Khi nhân viên tò mò nhặt lên và cắm USB vào máy tính nội bộ, mã độc đã lây lan và tự động điều khiển máy ly tâm uranium để chúng quay không ổn định và dẫn đến tự hỏng. Điều đáng chú ý là cơ sở làm giàu hạt nhân của Iran chỉ sử dụng mạng nội bộ không kết nối Internet, và các cách tấn công kỹ thuật hay thông qua mạng trực tuyến khác gần như là không thể. Cuộc tấn công này cho chúng ta thấy sự nguy hiểm của social engineering, và không có ai là ngoại lệ, kể cả cơ quan được bảo vệ nghiêm ngặt của chính phủ hay hệ thống offline.

Tailgating/Piggybacking (Bám đuôi)

Tailgating là một chiêu trò mà kẻ xấu đi “ké” theo người có thẩm quyền vào các khu vực bị giới hạn mà bình thường chúng không thể tiếp cận. Nói một cách đơn giản, kẻ tấn công lợi dụng lòng tốt để vượt qua lớp bảo mật và trực tiếp truy cập mục tiêu và thực hiện hành vi bất hảo.

Tailgating khá phổ biến và chúng ta chắc đã gặp trong các tình huống hàng ngày. Đơn giản nhất là việc bấm giúp thang máy tòa nhà cho những người “quên” thẻ, giữ cửa công ty cho một anh nhân viên giao hàng hay cô lao công vv. Những hành động nhỏ này tưởng chừng như vô hại, nhưng lại tiềm ẩn rủi ro an ninh nếu bị lợi dụng bởi kẻ xấu.

Social engineering không dựa vào những lỗ hổng kỹ thuật, mà khai thác chính tâm lý của con người. Dù hệ thống có được trang bị biện pháp bảo mật phức tạp đến đâu, chỉ một cú nhấp chuột hay một hành động vô tình của con người cũng có thể mở toang cánh cửa cho kẻ tấn công. Vì vậy, việc nâng cao cảnh giác và cẩn trọng trong từng thao tác hàng ngày chính là lớp phòng vệ quan trọng nhất để chúng ta tự bảo vệ mình trước những chiêu trò này.